مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانهای درخصوص حمله صورت گرفته به سرویسهای مراکز داده داخلی (دیتاسنتر) و بروز اختلال سراسری در سرویس اینترنت، اطلاعیهای صادر کرد.

مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانهای درخصوص حمله صورت گرفته به سرویسهای مراکز داده داخلی (دیتاسنتر) و بروز اختلال سراسری در سرویس اینترنت، اطلاعیهای صادر کرد.

شب گذشته برخی از مراکز داده کشور با حمله سایبری مواجه شدهاند؛ این موضوع از سوی وزیر ارتباطات تأیید شد.

در این زمینه مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانهای (مرکز ماهر) با تشریح جزئیات این حمله سایبری اعلام کرد: «در پی بروز اختلالات سراسری در سرویس اینترنت و سرویسهای مراکز داده داخلی در ساعت حدود ۲۰: ۱۵ روز ۱۷ فروردینماه جاری، بررسی و رسیدگی فنی به موضوع انجام پذیرفت.»

طی بررسی اولیه مشخص شد این حملات شامل تجهیزات روتر و سوئیچ متعدد شرکت سیسکو بوده که تنظیمات این تجهیزات مورد حمله قرار گرفته و کلیه پیکربندیهای این تجهیزات (شامل running-config و startup-config) حذف شده است. در موارد بررسی شده پیغامی با این مذمون در قالب startup-config مشاهده شد.

دلیل اصلی مشکل، وجود حفره امنیتی در ویژگی smart install client تجهیزات سیسکو است و هر سیستم عاملی که این ویژگی روی آن فعال باشد در معرض آسیبپذیری مذکور قرار داشته و مهاجمان میتوانند با استفاده از اکسپلویت منتشر شده نسبت به اجرای کد از راه دور روی روتر/سوئیچ اقدام کنند.

در این راستا لازم است مدیران سیستم با استفاده از دستور «no vstack» نسبت به غیرفعال سازی قابلیت فوق (که عموماً مورد استفاده نیز قرار ندارد) روی سوئیچها و روترهای خود اقدام کنند؛ همچنین بستن پورت ۴۷۸۶ در لبه شبکه نیز توصیه میشود. در صورت نیاز به استفاده از ویژگی smart install، نیز لازم است بهروزرسانی به آخرین نسخههای پیشنهادی شرکت سیسکو صورت پذیرد.

جزییات فنی این آسیبپذیری و نحوه برطرف سازی آن در این لینکها آمده است:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2#fixed

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20170214-smi

در این راستا به محض شناسایی عامل این رخداد، دسترسی به پورت مورد استفاده توسط اکسپلویت این آسیبپذیری در لبه شبکه زیرساخت کشور و همچنین کلیه سرویسدهندههای عمده اینترنت کشور مسدود شد.

تا این لحظه، سرویسدهی شرکتها و مراکز داده بزرگ از جمله افرانت، آسیاتک، شاتل، پارس آنلاین و رسپینا بهصورت کامل به حالت عادی بازگشته است و اقدامات لازم جهت پیشگیری از تکرار رخداد مشابه انجام شده است.

لازم به توضیح است متأسفانه ارتباط دیتاسنتر میزبان وبسایت مرکز ماهر نیز دچار مشکل شده بود که در ساعت ۴ بامداد مشکل رفع شد.

همچنین پیشبینی میشود که با آغاز ساعت کاری سازمانها، ادارات و شرکتها، شمار قابل توجهی از این مراکز متوجه وقوع اختلال در سرویس شبکه داخلی خود شوند. لذا مدیران سیستمهای آسیبدیده لازم است اقدامات زیر را انجام دهند:

- با استفاده از کپی پشتیبان قبلی، اقدام به راهاندازی مجدد تجهیز خود کنند یا در صورت عدم وجود کپی پشتیبان، راهاندازی و تنظیم تجهیز مجدداً انجام پذیرد.

- قابلیت آسیبپذیر smart install client را با اجرای دستور «no vstack» غیرفعال شود.

- لازم است این تنظیم روی همه تجهیزات روتر و سوئیچ سیسکو (حتی تجهیزاتی که آسیب ندیدهاند) انجام شود. رمز عبور قبلی تجهیز تغییر داده شود.

- توصیه میشود در روتر لبه شبکه با استفاده از ACL ترافیک ورودی ۴۷۸۶ TCP نیز مسدود شود.

مرکز ماهر تأکید کرد: «متعاقباً گزارشات تکمیلی در رابطه با این آسیبپذیری و ابعاد تأثیرگذاری آن در کشور و سایر نقاط جهان توسط این مرکز منتشر خواهد شد.»

🗞منبع خبر: راه پرداخت

ابوالحسن فیروزآبادی، دبیر شورای عالی فضای مجازی درباره وضعیت بیت کوین در ایران گفت: «در حال حاضر مسئله ارزهای رمزنگاریشده در بستر بلاک چین مانند بیت کوین عظیم است و در سراسر جهان مطرح و مهم تلقی میشود؛ همین مسئله باعث شده تا بیت کوین توسط بانک مرکزی و شورای عالی فضای مجازی مورد پیگیری، بررسی و شناخت بیشتر قرار بگیرد.»

ابوالحسن فیروزآبادی، دبیر شورای عالی فضای مجازی درباره وضعیت بیت کوین در ایران گفت: «در حال حاضر مسئله ارزهای رمزنگاریشده در بستر بلاک چین مانند بیت کوین عظیم است و در سراسر جهان مطرح و مهم تلقی میشود؛ همین مسئله باعث شده تا بیت کوین توسط بانک مرکزی و شورای عالی فضای مجازی مورد پیگیری، بررسی و شناخت بیشتر قرار بگیرد.» یک نوع جدید از بدافزار اینترنت اشیای Mirai بهسرعت در حال گسترش است. به گفتهی محققان انتشار کد اکسپلویت در یک پایگاهدادهی آسیبپذیریهای عمومی، عامل اصلی افزایش فعالیتهای مرتبط با باتنت Mirai است.

یک نوع جدید از بدافزار اینترنت اشیای Mirai بهسرعت در حال گسترش است. به گفتهی محققان انتشار کد اکسپلویت در یک پایگاهدادهی آسیبپذیریهای عمومی، عامل اصلی افزایش فعالیتهای مرتبط با باتنت Mirai است. نرمافزارهای موبایلی در دنیای امروز تنها اطلاعات عمومی کاربر را حفظ و منتقل نمیکنند، بلکه اطلاعات سری امنیتی نیز جزو مواردی است که امروزه توسط اپهای موبایلی منتقل میشود که از آن جمله میتوان به اطلاعات تراکنش مشتریان اشاره کرد که میتواند جهت دزدی هویت مورد استفاده قرار گیرد.

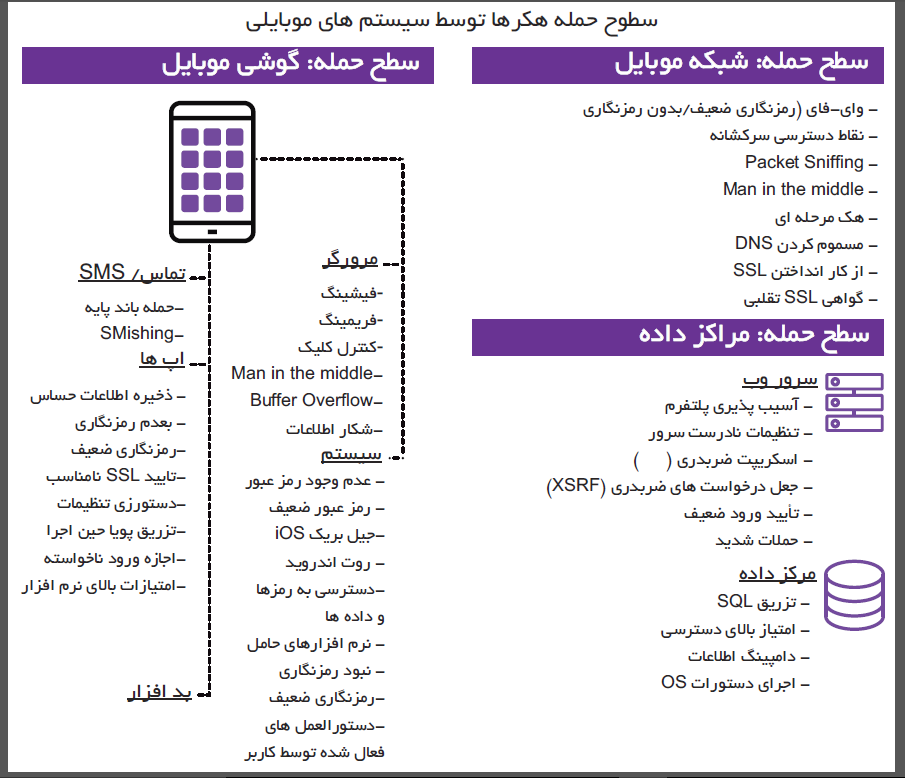

نرمافزارهای موبایلی در دنیای امروز تنها اطلاعات عمومی کاربر را حفظ و منتقل نمیکنند، بلکه اطلاعات سری امنیتی نیز جزو مواردی است که امروزه توسط اپهای موبایلی منتقل میشود که از آن جمله میتوان به اطلاعات تراکنش مشتریان اشاره کرد که میتواند جهت دزدی هویت مورد استفاده قرار گیرد.

بدافزاری جدید کشف شده که وسایل شبکه دارای ضعف را هدف قرار میدهد و استفاده از تکهکدها و ترکیب آنان با یکدیگر، این تهدید را برای هکرها ساده میکند.

بدافزاری جدید کشف شده که وسایل شبکه دارای ضعف را هدف قرار میدهد و استفاده از تکهکدها و ترکیب آنان با یکدیگر، این تهدید را برای هکرها ساده میکند. محققان امنیتی گونه جدیدی از حمله Rowhammer کشف کردند که تمام روشهای جلوگیری که قبلا ارائه شده بود را دور میزند.

محققان امنیتی گونه جدیدی از حمله Rowhammer کشف کردند که تمام روشهای جلوگیری که قبلا ارائه شده بود را دور میزند. در فضای مجازی شاهد حوادث زیادی برای شهروندان و شرکتهای خصوصی هستیم. کلاهبرداری و اخاذی و جعلهایی که به دلیل خاصیتهای شبکه ارتباطات و نبود فاصلههای زمانی و مکانی میتواند به سرعت در کشور گسترش یابد، اما برای جلوگیری از توسعه کلاهبرداری در شبکه، چه میتوان کرد؟

در فضای مجازی شاهد حوادث زیادی برای شهروندان و شرکتهای خصوصی هستیم. کلاهبرداری و اخاذی و جعلهایی که به دلیل خاصیتهای شبکه ارتباطات و نبود فاصلههای زمانی و مکانی میتواند به سرعت در کشور گسترش یابد، اما برای جلوگیری از توسعه کلاهبرداری در شبکه، چه میتوان کرد؟ دومین کنفرانس ملی «پدافند غیرعامل و پیشرفت پایدار» همراه با یک نمایشگاه جانبی مهرماه ۹۶ با مشارکت سازمان پدافند غیرعامل کشور برگزار می شود.

دومین کنفرانس ملی «پدافند غیرعامل و پیشرفت پایدار» همراه با یک نمایشگاه جانبی مهرماه ۹۶ با مشارکت سازمان پدافند غیرعامل کشور برگزار می شود.

یکی از چهار شرکت بزرگ حسابداری جهان اعلام کرده مورد حمله سایبری قرار گرفته و اطلاعات برخی از مشتریان آن فاش شده است.

یکی از چهار شرکت بزرگ حسابداری جهان اعلام کرده مورد حمله سایبری قرار گرفته و اطلاعات برخی از مشتریان آن فاش شده است. تمرینها و تجربههای آنلاین ایمن در حفظ صددرصدی هویت آنلاین شما و رهایی از ویروسها، هکرها و هرگونه حقه و شیطنت مبتنی بر اینترنت، ارزشمند هستند. بهترین مکان برای شروع هم صندوق پستی شماست.

تمرینها و تجربههای آنلاین ایمن در حفظ صددرصدی هویت آنلاین شما و رهایی از ویروسها، هکرها و هرگونه حقه و شیطنت مبتنی بر اینترنت، ارزشمند هستند. بهترین مکان برای شروع هم صندوق پستی شماست.