شرکت شبکه الکترونیک پرداخت کارت(شاپرک) در تاریخ ۱۳۹۶/۰۶/۰۸ گزارش عملکرد چهارسالهخود را منتشر کردهاست. یادداشت زیر چکیدهای است از این گزارش که در آن مهمترین اقدامات، دستاوردها و نتایج حاصل از عملکرد شرکت شاپرک شرح داده می شوند.

شرکت شبکه الکترونیک پرداخت کارت(شاپرک) در تاریخ ۱۳۹۶/۰۶/۰۸ گزارش عملکرد چهارسالهخود را منتشر کردهاست. یادداشت زیر چکیدهای است از این گزارش که در آن مهمترین اقدامات، دستاوردها و نتایج حاصل از عملکرد شرکت شاپرک شرح داده می شوند.

کیفیت، تعداد، امنیت و سهم تراکنشهای الکترونیک چقدر افزایش یافته است؟

شرکت شاپرک بهعنوان بازوی بانک مرکزی در حوزه پرداختهای الکترونیک طی چهار سال اخیر اقدامات فراوانی در راستای بهبود کیفیت خدمات، افزایش امنیت و اعتماد عمومی به ابزارها و همچنین ایجاد شفافیت در تراکنشهای پولی و مالی کشور انجام دادهاست.

بسیاری از برنامهها و اقدامات شاپرک نیز در انتظار بررسی توسط بانک مرکزی است که در صورت تأیید و عملیاتی شدن آنها، تحولات بزرگی در تنوعبخشی، سهولت و همگامی خدمات پرداخت الکترونیک با دنیا رخ خواهدداد.

تراکنشهای الکترونیک و ابزارهای آن پدیدهای نسبتاً نوظهور در اقتصاد ایران بهحساب میآیند و طبیعتاً ابزارها و شیوههای نظارت بر این حوزه نیز از قدمت چندانی در کشور ما برخوردار نیست و به همین خاطر چندان دور از ذهن نیست اگر در برخی از موارد شاهد آزمونوخطا و بهکارگیری روشهای نظارتی و کنترلی قابل تصحیح باشیم.

آنچه اکنون پیشروی مسئولان، فعالان و کارشناسان حوزه بانکداری و پرداخت الکترونیک کشور قرار دارد، کارنامه عملکرد، موفقیتها و ناکامیهای چهارساله نهادی است که نخستین تجربه نظارت بر ابزارهای پرداخت الکترونیک در ایران بهحساب میآید و توانستهاست تأثیرات قابل ملاحظهای در سطح خرد و کلان اقتصاد ملی بجا بگذارد. آنچه مورد تأکید شاپرک بوده، استفاده از ابزارها و روشهای نظارت هوشمند برای سامانبخشی به خدمات پرداخت الکترونیک در کشور بوده که تاکنون گامهای بلندی در این مسیر برداشته و البته مسیری طولانی نیز باقی ماندهاست.

تراکنشهای شاپرکی چقدر مصرف اسکناس را کاهش داده است؟

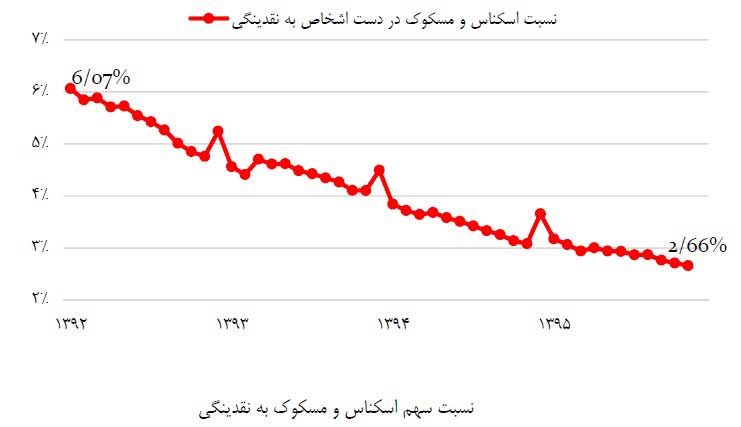

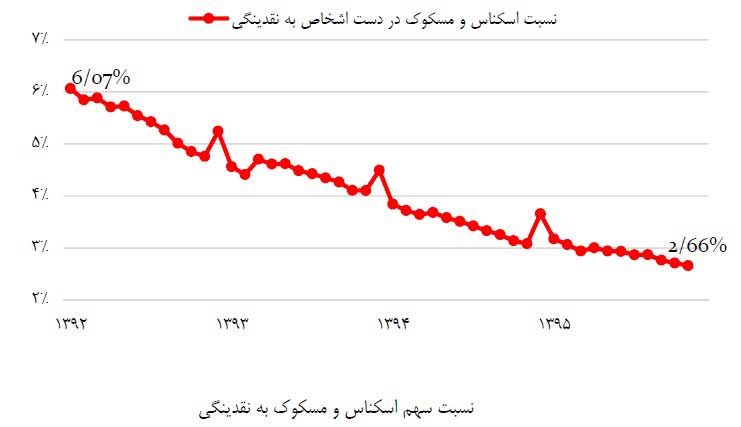

نسبت ارزش تراکنشهای شاپرک به نقدینگی همچنین شاخص نسبت اسکناس و مسکوک به نقدینگی، یکی از شاخصهایی است که میتواند تأثیر صنعت پرداخت الکترونیک را در اقتصاد ملی و تسهیل مبادلات اقتصادی کشور نشان دهد.

بررسیها نشان میدهد نسبت اسکناس و مسکوک در دست اشخاص به نقدینگی طی سالهای اخیر بهشدت کاهش یافته و از حدود ۶ درصد در سال ۹۲ به ۲,۶۶ درصد در پایان سال ۹۵ رسیدهاست. این کاهش نشاندهنده افزایش کاربری و اعتماد عمومی به شبکه پرداخت الکترونیک کشور است.

افزایش ۴۰ درصدی تراکنشهای الکترونیک در تولید ناخالص داخلی

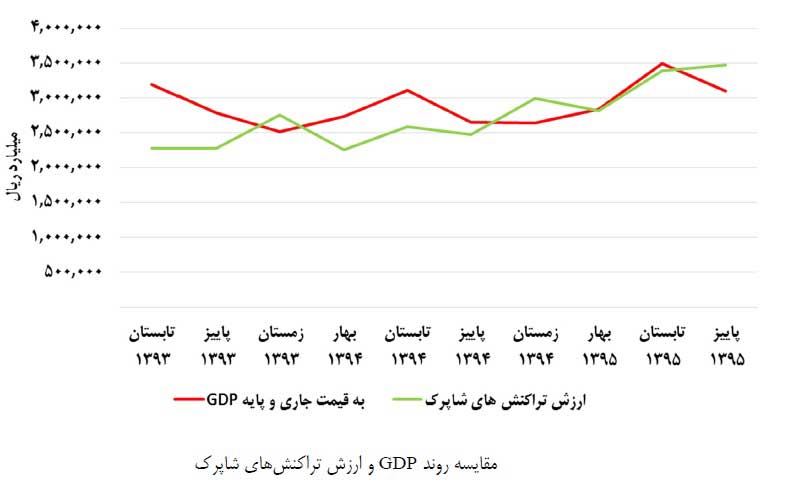

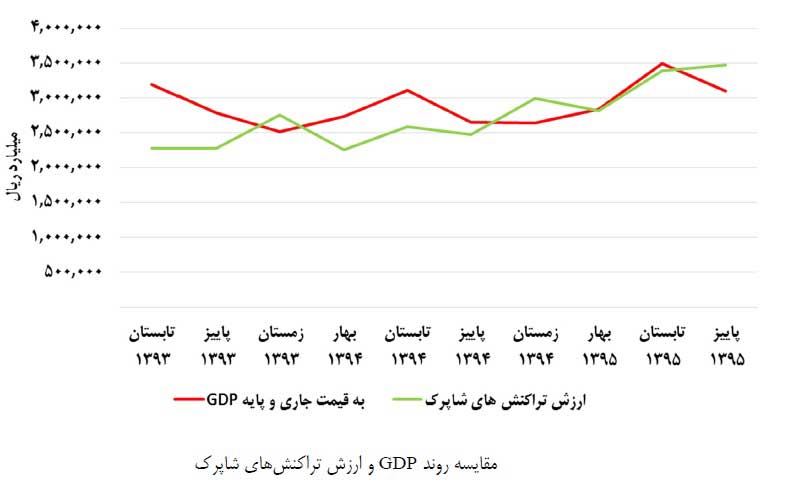

بهبود نسبت مبلغی تراکنشهای شبکه پرداخت از تولید ناخالص داخلی، شاخص دیگری است که نشاندهنده تأثیر شاپرک بر پرداختهای الکترونیک در کشور است.

در حالت عمومی رابطه مستقیمی بین تقاضا در دوره مشخص و مبلغ پرداختهای صورت گرفته در آن دوره وجود دارد چراکه بهای کالای موردتقاضا به طرق مختلف الکترونیک یا نقدی پرداخت میشود. از سوی دیگر عواملی از قبیل تورم، نرخ بهره، رکود و رونق اقتصادی، اوضاع سیاسی و سایر عوامل، بر تقاضا، عادات و رفتار مصرفی آحاد جامعه اثرگذار است؛ یعنی رفتار مصرفی مصرفکننده با کاهش یا افزایش تقاضا و خرید کالاها و خدمات تغییر میکند و انتظار بر آن است که پرداخت وجوه چه بهصورت نقدی و چه بهصورت الکترونیک درمجموع تغییر کند؛ بهعبارت دیگر روند ارزش پرداختهای الکترونیک کارتی، عملکرد شرکت شاپرک یا اعتماد افراد جامعه به صنعت پرداخت الکترونیک کارتی را نشان نداده و لازم است بررسی ارزش تراکنشهای کارتی را با توجه به وضعیت سیکلهای تجاری ۶ و دورههای رکود و رونق اقتصادی کشور و نسبت به تولید ناخالص داخلی مورد تحلیل قرار داد. بااینحال بهمنظور نشان دادن اندازه اقتصادی بخش پرداخت الکترونیک، مقایسه مبالغ شبکه و تولید ناخالص داخلی میتواند قابل استناد باشد.

در محاسبات تولید ناخالص داخلی برای جلوگیری از محاسبه چندباره ارزش کالای تولیدشده، صرفاً ارزش کالاهای نهایی و نه واسط محاسبه میشود اما ازآنجاکه ارزش تراکنشهای شبکه پرداخت الکترونیک، شامل بهای همه انواع کالا، چه نهایی و چه واسط است، امکان بالاتر رفتن ارزش تراکنشها از ارزش تولید ناخالص داخلی وجود دارد که به این دلیل ارزش تراکنشهای شاپرک از میزان تولید ناخالص داخلی در برخی برهههای زمانی بیشتر است. نسبت مبلغی تراکنشهای شاپرک به تولید ناخالص داخلی، از ۷۱ درصد در تابستان ۹۳ به ۱۱۱ درصد در پائیز ۹۵ رسیده است که رشد قابلتوجهی را در کنار سهم بزرگی از اقتصاد ملی نشان میدهد.

کدام ابزارها بیشترین استفاده را دارند؟

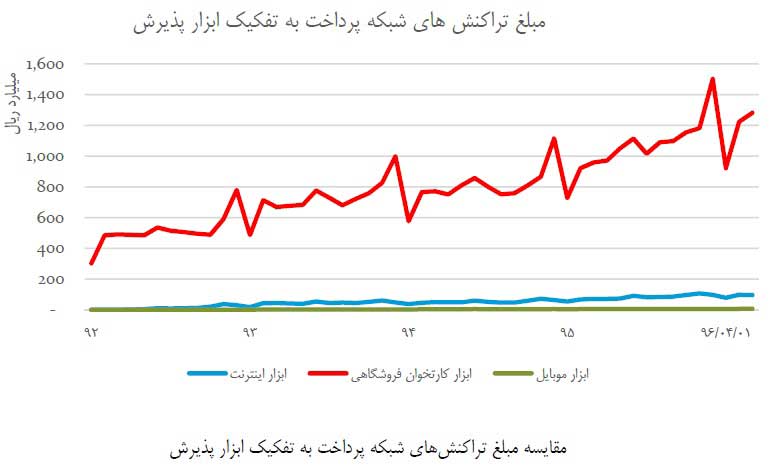

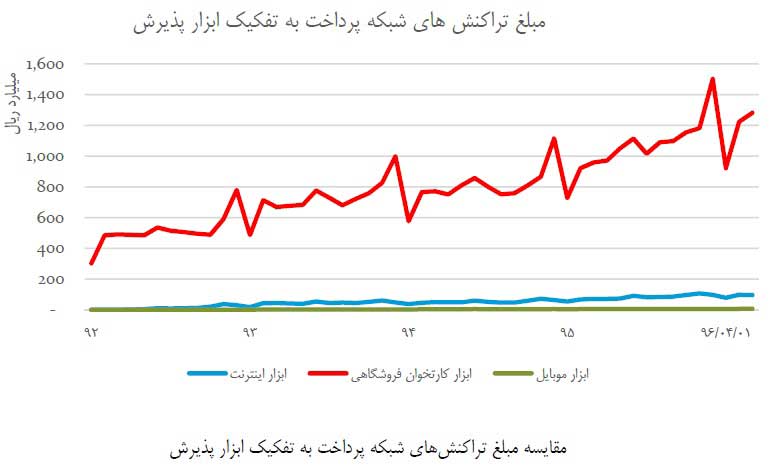

ابزار اصلی شبکه پرداخت همچنان کارتخوانهای فروشگاهی هستند که از ابتدای تشکیل شاپرک و با وجود وضع قوانین و ساماندهی آنها تاکنون صعودی باقی مانده و ازنظر تعدادی و مبلغی رشد چشمگیری داشتهاست.

روند افزایشی تراکنشهای ابزار اینترنت هم تا شهریورماه سال ۹۴ صعودی بود ولی با ساماندهی درگاههای پرداخت اینترنتی و بهخصوص درگاههای واسط، کاهش شدیدی داشت اما از آن تاریخ تاکنون مجدداً در مسیر صعود قرار دارد البته از نظر مبلغی کاهش وجود نداشته و صرفاً ساماندهی منجر به کاهش تراکنشهای کمارزش ریالی شده است.

در مورد ابزارهای پذیرش موبایلی، هم تعداد تراکنشهای موبایلی در ابتدای تشکیل شاپرک رو به افزایش بود تا شهریورماه ۱۳۹۴ که اعمال قوانین ممنوعیت تراکنش خرید روی موبایل آغاز شد. با توجه به اینکه بیشترین تراکنشهای ابزار موبایل، تراکنشهای قبض و شارژ است و تراکنشهای خرید با مبالغ بالا توسط این ابزار به انجام نمیرسید بنابراین کاهش تعدادی تراکنشهای این ابزار، منجر به کاهش مبلغ نشده و مبالغ همچنان روند صعودی دارد.

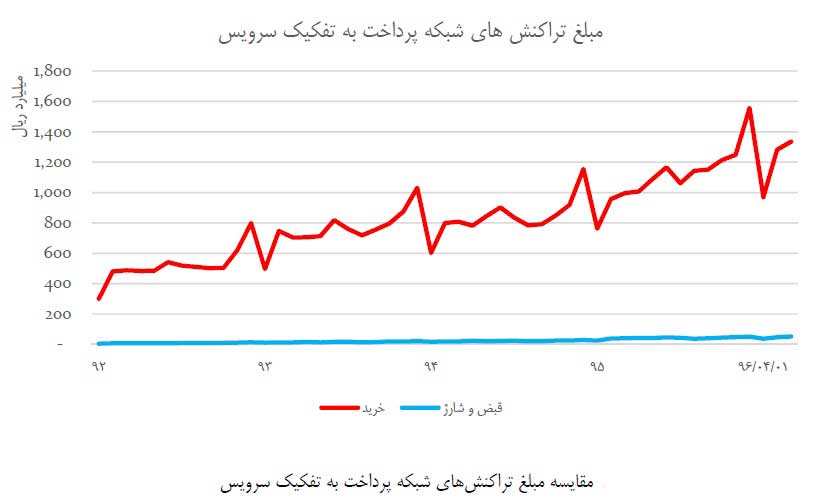

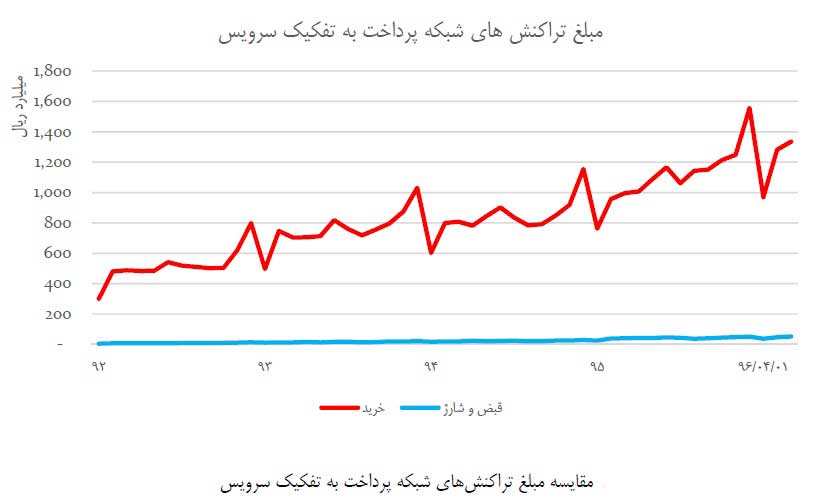

کدام سرویسهای پرداخت الکترونیک بیشتر طرفدار دارند؟

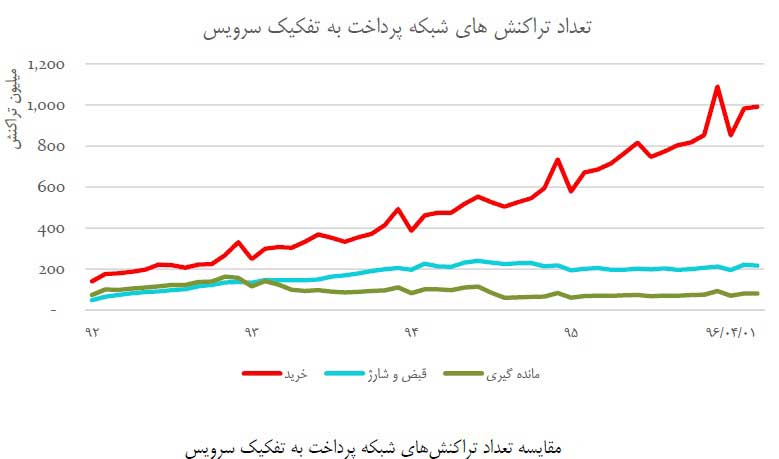

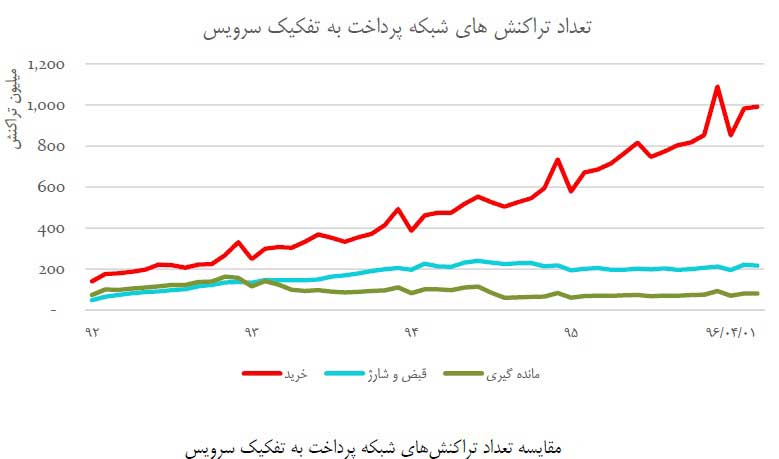

تراکنشهای سرویس خرید هنوز بیشترین تعداد تراکنشهای شبکه پرداخت هستند. تعداد و مبالغ تراکنشهای خرید در سالهای تشکیل شاپرک بهطور صعودی در حال افزایش بوده که نشان از افزایش اعتماد عمومی به ابزارهای پذیرش شاپرکی است.

همچنین علیرغم وجود مسیرهای متعدد دریافت شارژ و پرداخت قبوض نظیر اینترنت بانکها و دستگاههای خودپرداز هنوز تعداد و مبلغ تراکنشها روی ابزارهای شاپرک در حال رشد است.

با وجود رشد تراکنشها در همه انواع سرویسهای شبکه پرداخت، سرویس مانده گیری به علت سیاستگذاری شاپرک رو به نزول دارد و نسبت به سالهای اول تشکیل شاپرک بسیار کاهش داشتهاست.

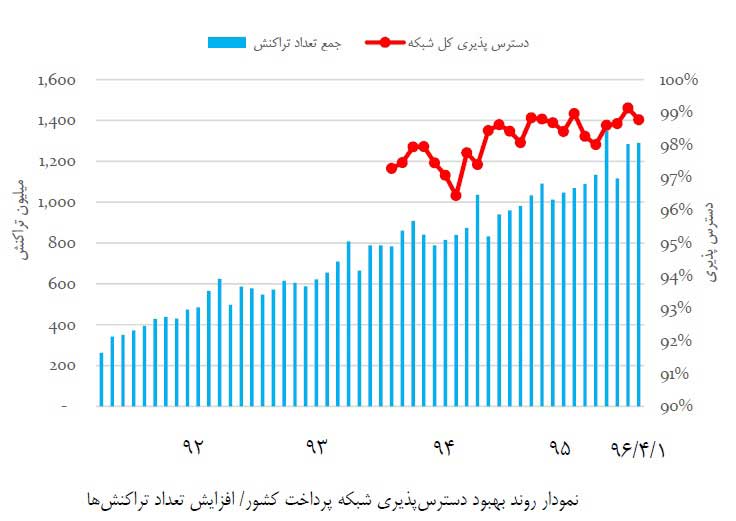

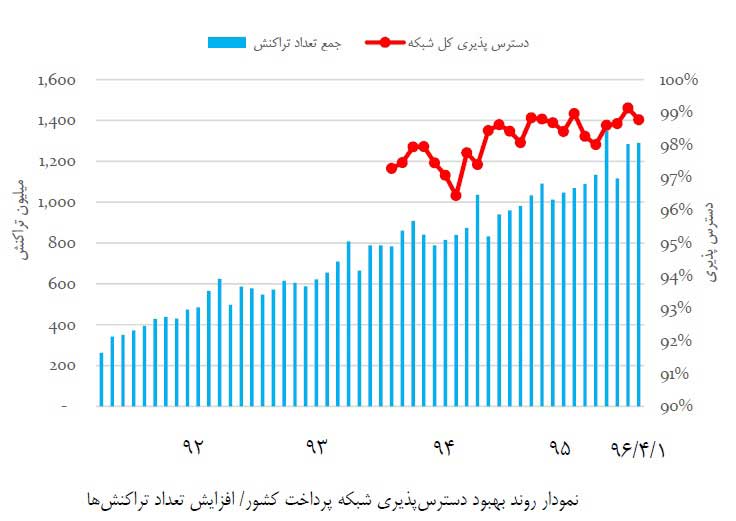

کیفیت تراکنشهای پرداخت الکترونیک

کیفیت ارائه خدمات شبکه پرداخت، میزان دسترسپذیری شبکه و کاهش خطاهای آن در زمان انجام تراکنشها ازجمله مواردی بود که در بدو تشکیل شاپرک همواره مورد انتقاد کاربران ابزارهای پرداخت الکترونیک بود. طی این سالها و با برنامهریزیها و اقدامات انجامشده دسترسپذیری شبکه پرداخت، با وجود افزایش چشمگیر تعداد تراکنشها بهطور مستمر در حال بهبود بوده است.

اقدامات نظارتی

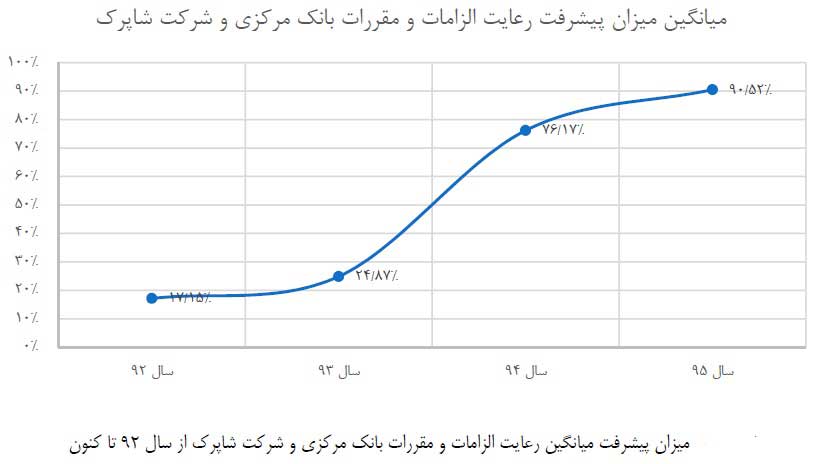

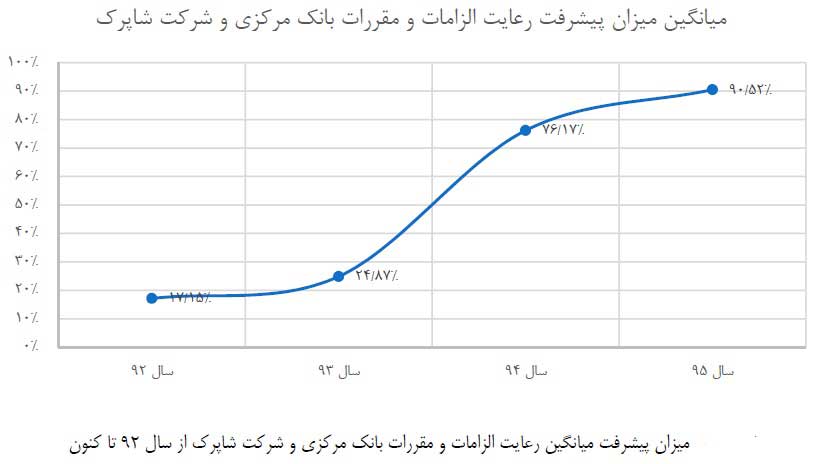

با هدف ساماندهی شبکه پرداخت کشور، شرکت شاپرک در نیمه دوم سال ۹۳ پس از مطالعه بیش از ۳۰۰۰ صفحه الزامات و استانداردهای جهانی ازجمله استانداردهای شرکتهای VISA و MasterCard و مراجعه به اسناد بالادستی کشور، بیش از ۶۰ مستند الزامات شبکه پرداخت کشور را تدوین و ابلاغ کرد.

با بهبود مستندات و روش ممیزی و انجام ممیزیهای دورهای از ۱۳۹۳ به بعد و پس از رفع مغایرتهایی که از طریق ممیزیهای شاپرکی در دورههای مختلف ارزیابی شناسایی و به شرکتها اعلام شده بود، میزان انطباق وضعیت شرکتها و الزامات مدون شاپرک، از سال ۱۳۹۲ تاکنون و طی هشت دوره ممیزی جامع دائماً رو به بهبود بوده است.

با ممیزیهای صورت گرفته طی سالهای ۹۲ تا ۹۶ میزان انطباق عملکرد شرکتهای پیاسپی با الزامات شاپرک از کمتر از ۲۰ درصد در سال ۹۲ به بالای ۹۰ درصد در پایان سال ۹۵ رسید.

میزان تطابق عملکرد شرکتها در حوزه استانداردهای امنیتی از ۳۵ درصد در سال ۹۳ به بیش از ۹۵ درصد در پایان سال ۹۵ رسیده است.

ایجاد، توسعه و عملیاتیسازی سامانه جامع مدیریت پذیرندگان

یکی از مهمترین اقدامات شاپرک در راستای نظارت هوشمند، اجرای پروژه راهاندازی سامانه جامع است. با توجه به اینکه ساختار اطلاعاتی پذیرندگان در شاپرک، بر مبنای اطلاعات دریافتی از شرکتهای پیاسپی بنا شدهبود. این اطلاعات بهصورت وراثتی حاوی اشکالات فرمی و محتوایی بود. به همین خاطر ازآنجاییکه دسترسی به اطلاعات صحیح پذیرندگان و اصلاح مکانیزم ورود اطلاعات پذیرندگان جدید در پایگاههای اطلاعاتی شاپرک همواره جزو ضرورتهای اجرایی طرحهای بنیادی بوده است، در راستای یکپارچهسازی اطلاعات پذیرندگان شبکه پرداخت و با هدف افزایش سطح نظارت بر دادههای شبکه پرداخت از سال ۱۳۹۴ پروژهای با عنوان راهاندازی سامانه جامع مدیریت پذیرندگان در شرکت شاپرک تعریف شد. این سامانه با لحاظ کردن نکات امنیتی و دارای قابلیت پیگیری در سطوح مختلف طراحی و اجرا شدهاست. این سامانه امکان ثبت تمامی درخواستهای پذیرندگی، اعم از ترمینال، تعریف فروشگاه، تعریف شبا و … را از طریق مجموعهای از وبسرویسها برای شرکتهای ارائهدهنده خدمات پرداخت فراهم کردهاست.

فرایندهای اعتبارسنجی پذیرندگان بهصورت برخط و بلادرنگ با سامانههای اعتبارسنجی اطلاعات هویتی و مکانی پذیرندگان انجام شده و پس از تأیید اصالت اطلاعات ارسالی، امکان سرویسدهی به پذیرنده را فراهم میکند.

یکی از ویژگیهای مهم اطلاعات دریافتی از سامانه اعتبارسنجی، تطابق آن با اطلاعات سامانههای حاکمیتی است. همزمان با پروژه راهاندازی سامانه جامع پذیرندگان و به علت نیاز تعریفشده در این سامانه، فعالیتهای وسیعی برای برقراری اتصال برخط و دریافت اطلاعات دقیق و صحهگذاری آنها از طریق مبادی حاکمیتی نظیر ثبتاحوال، اداره کل پست و سازمان اصناف انجام شد. نتیجه این فعالیتها اتصال سامانه جامع شاپرک بهصورت برخط به این سامانههای حاکمیتی بود. درعینحال اطلاعات موردنیاز قبل از شروع پروژه بهصورت آفلاین نیز از این سازمانها دریافت میشد و برای اصلاح دادههای موجود و صحتسنجی آنها بکار گرفته شد.

این پروژه بهعنوان یکی از مهمترین حلقههای نظارت هوشمند شاپرک و در بالاترین سطح هرم نظارتی یعنی پایش، از سال ۹۴ آغاز و آبان ماه ۱۳۹۵ وارد فاز عملیاتی شد. با اجرای این پروژه روش و سامانه قدیمی آپلود اطلاعات پذیرندگان کنار رفت و اطلاعات پذیرندگان در سامانه جدید وارد شد.

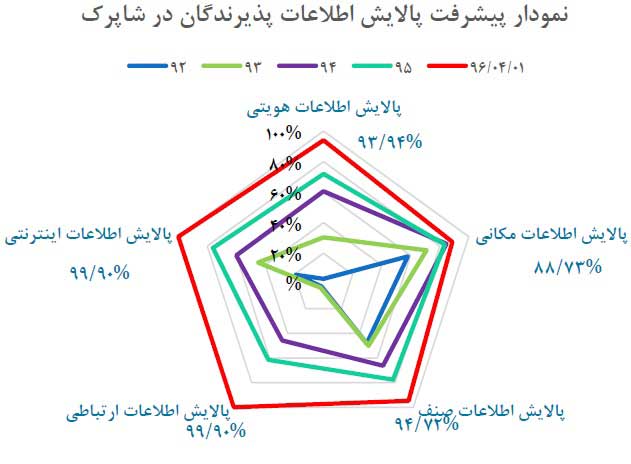

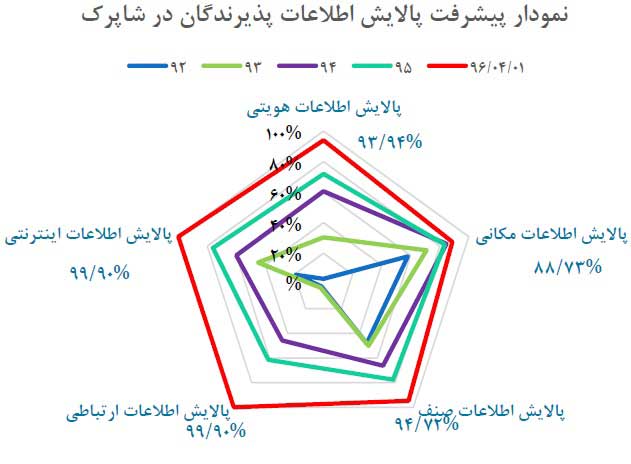

پالایش اطلاعات پذیرندگان

یکی از مشکلات شبکه پرداخت، ناپالوده بودن دادههای پذیرندگان شبکه است. شاپرک بهعنوان نهاد ناظر در این حوزه، سلسله اقداماتی را با هدف ارزیابی و تصحیح اطلاعات پذیرندگان در دستور کار خود قرار داد. اخذ اطلاعات از سازمانهای حاکمیتی نظیر ثبتاحوال، پست و اصناف، ازجمله این اقدامات بوده است. این اطلاعات که حاوی اطلاعات هویتی پذیرندگان، اطلاعات ارتباطی پذیرندگان، اطلاعات موقعیت مکانی و اطلاعات صنفی پذیرندگان بوده است در چندین مرحله بعد از پالایشهای اولیه و دستهبندیهای مناسب به شرکتها ارائه شدهاست تا جایگزین اطلاعات ناقص شده و مجدداً در سامانه اطلاعات پذیرندگان بارگذاری شود.

اطلاعات اصلاحشده از طریق ارسال در سامانه جامع پذیرندگان شاپرک و انجام کنترلهای مجدد با سامانههای حاکمیتی بهصورت برخط، در بانک اطلاعاتی درج شدهاست. در همه مراحل، کنترل صحت اطلاعات با استفاده از دیتاهای صحیح و با اعمال کنترلهای مختلف سیستمی، موردی و میدانی، انجام شدهاست. نتایج این اقدامات اصلاح تمامی دادهها و اطلاعات موجود در شاپرک و رسیدن به سطح بالاتری از قابلیت اطمینان به اطلاعات بوده است. این اقدامات در سال ۱۳۹۵ انجام شده و به سرانجام رسیدهاست. در حال حاضر اطلاعات با دقت بالایی در سامانه جامع پذیرندگان شاپرک تجمیع شده است. تمامی اهداف نظارتی و کنترلی شاپرک در مقولههای تراکنشهای مشکوک، Digital Fraud و پولشویی متکی بر صحت دادهها است.

🌐منبع خبر: راه پرداخت

یک نوع جدید از بدافزار اینترنت اشیای Mirai بهسرعت در حال گسترش است. به گفتهی محققان انتشار کد اکسپلویت در یک پایگاهدادهی آسیبپذیریهای عمومی، عامل اصلی افزایش فعالیتهای مرتبط با باتنت Mirai است.

یک نوع جدید از بدافزار اینترنت اشیای Mirai بهسرعت در حال گسترش است. به گفتهی محققان انتشار کد اکسپلویت در یک پایگاهدادهی آسیبپذیریهای عمومی، عامل اصلی افزایش فعالیتهای مرتبط با باتنت Mirai است.

اولین باجافزار موثر تولیدشده برای تلفنهای هوشمند مبتنی بر سیستم عامل اندروید، به عرصه حملات باجافزاری پاگذاشته است.

اولین باجافزار موثر تولیدشده برای تلفنهای هوشمند مبتنی بر سیستم عامل اندروید، به عرصه حملات باجافزاری پاگذاشته است. محققان امنیتی گونه جدیدی از حمله Rowhammer کشف کردند که تمام روشهای جلوگیری که قبلا ارائه شده بود را دور میزند.

محققان امنیتی گونه جدیدی از حمله Rowhammer کشف کردند که تمام روشهای جلوگیری که قبلا ارائه شده بود را دور میزند. شرکت آمریکایی

شرکت آمریکایی  دومین کنفرانس ملی «پدافند غیرعامل و پیشرفت پایدار» همراه با یک نمایشگاه جانبی مهرماه ۹۶ با مشارکت سازمان پدافند غیرعامل کشور برگزار می شود.

دومین کنفرانس ملی «پدافند غیرعامل و پیشرفت پایدار» همراه با یک نمایشگاه جانبی مهرماه ۹۶ با مشارکت سازمان پدافند غیرعامل کشور برگزار می شود.

به گفته کارشناس امنیت سایبری سیستمهای گوگل، هماکنون هیچکس در هیچ جایی از جهان از گزند خطرات و حملات سایبری در امان نیست.

به گفته کارشناس امنیت سایبری سیستمهای گوگل، هماکنون هیچکس در هیچ جایی از جهان از گزند خطرات و حملات سایبری در امان نیست. شرکت شبکه الکترونیک پرداخت کارت(شاپرک)

شرکت شبکه الکترونیک پرداخت کارت(شاپرک)

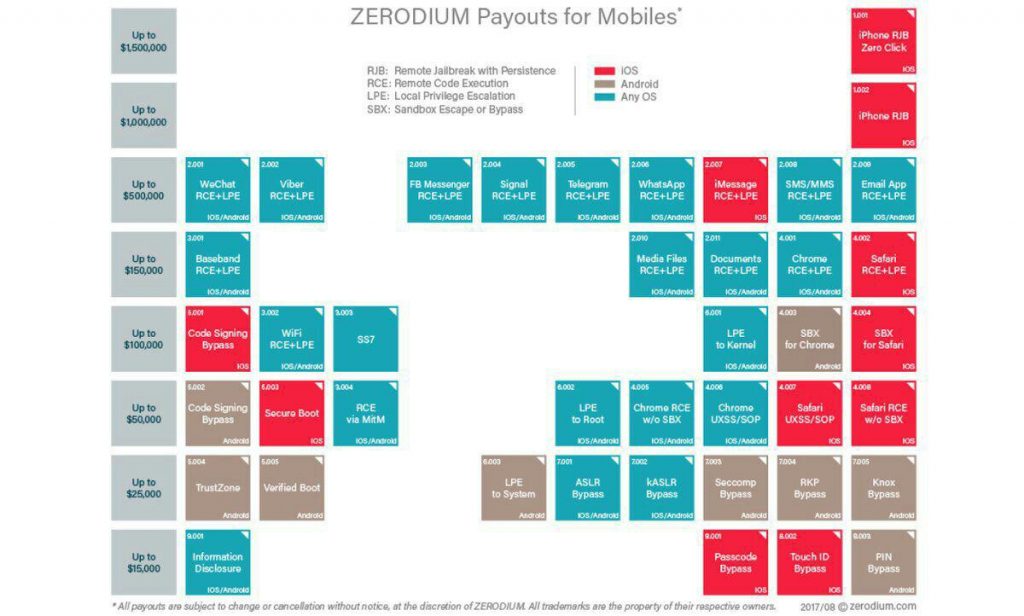

شرکت زرودیوم برنامه درخواست بهره جویی های خود را تغییر داده است و قرار است به کسی که بتواند از برنامه های پیام رسان امن و/یا برنامه های کاربردیِ رایانامه بهره جویی کند، پانصد هزار دلار جایزه بدهد. این شرکت تصمیم گرفته است تا پرداخت هایش را برای بهره جویی از دستگاه های تلفن همراه از بهره جویی از سامانه های رومیزی و سرورها جدا کند. اگر مهاجم بتواند بی نیاز از تعامل با کاربر، آیفون را از راه دور جیلبریک کند، ۱.۵ میلیون دلار جایزه دریافت می کند. برای چنین عملیاتی اگر تا حدودی به تعامل کاربر نیاز باشد، تا یک میلیون دلار می تواند جایزه دریافت کند. یکی از دگرگونیهای عمدهای که در برنامۀ زرودیوم پدید آمده ست این است که بهره جویی از برنامه های رایانامه و پیام رسان ها نیز به آن افزوده شده است. این شرکت وعده داده ست که به بهره جویی از آسیب پذیری های اجرای کد از راه دور و ارتقاء امتیاز محلی در نسخه های اندروید و “iOS” از برنامه های وی چت، وایبر، پیام رسان فیسبوک، سیگنال، تلگرام، واتس اپ و پیام رسان “iMessage”، نیم میلیون دلار جایزه بدهد. این اندازه جایزه برای بهره جویی از پیامک ها و محتوای چندرسانه ای کوتاه و همچنین برنامه های رایانامۀ تلفن همراه اندروید و “iOS” در نظر گرفته شده است. بهره جویی هایی، مانند: دور زدن جعبه شنی، دور زدن امضاء کدها، ارتقاء امتیازات هسته، SS۷ و بهره جویی های هسته نیز میتواند ۱۰۰ هزار دلار جایزه دریافت کند.

شرکت زرودیوم برنامه درخواست بهره جویی های خود را تغییر داده است و قرار است به کسی که بتواند از برنامه های پیام رسان امن و/یا برنامه های کاربردیِ رایانامه بهره جویی کند، پانصد هزار دلار جایزه بدهد. این شرکت تصمیم گرفته است تا پرداخت هایش را برای بهره جویی از دستگاه های تلفن همراه از بهره جویی از سامانه های رومیزی و سرورها جدا کند. اگر مهاجم بتواند بی نیاز از تعامل با کاربر، آیفون را از راه دور جیلبریک کند، ۱.۵ میلیون دلار جایزه دریافت می کند. برای چنین عملیاتی اگر تا حدودی به تعامل کاربر نیاز باشد، تا یک میلیون دلار می تواند جایزه دریافت کند. یکی از دگرگونیهای عمدهای که در برنامۀ زرودیوم پدید آمده ست این است که بهره جویی از برنامه های رایانامه و پیام رسان ها نیز به آن افزوده شده است. این شرکت وعده داده ست که به بهره جویی از آسیب پذیری های اجرای کد از راه دور و ارتقاء امتیاز محلی در نسخه های اندروید و “iOS” از برنامه های وی چت، وایبر، پیام رسان فیسبوک، سیگنال، تلگرام، واتس اپ و پیام رسان “iMessage”، نیم میلیون دلار جایزه بدهد. این اندازه جایزه برای بهره جویی از پیامک ها و محتوای چندرسانه ای کوتاه و همچنین برنامه های رایانامۀ تلفن همراه اندروید و “iOS” در نظر گرفته شده است. بهره جویی هایی، مانند: دور زدن جعبه شنی، دور زدن امضاء کدها، ارتقاء امتیازات هسته، SS۷ و بهره جویی های هسته نیز میتواند ۱۰۰ هزار دلار جایزه دریافت کند. یک آسیبپذیری اجرای کد از راه دور در مجموعه نرمافزاری مایکروسافت آفیس مربوط به واسطهای OLE در ماه آوریل سال جاری وصله شد. اما اکنون مهاجمان در بخشهای مختلفی همچنان از این آسیبپذیری بهرهبرداری میکنند. پژوهشگران امنیتی کمپین بدافزاری جدیدی را شناسایی کردند که از همین آسیبپذیری بهرهبرداری میکند و حمله با استفاده از یک پیوست آلوده در رایانامههای فیشینگ آغاز میشود. محصولات شرکت مایکروسافت از قبیل آفیس ۲۰۰۷ سرویسپک ۳، آفیس ۲۰۱۰ سرویسپک ۲، آفیس ۲۰۱۳ سرویسپک ۱، آفیس ۲۰۱۶، ویندوز ویستا سرویسپک ۲، ویندوز سرور ۲۰۰۸ سرویسپک ۲، ویندوز هفت سرویسپک ۱ و ویندوز ۸٫۱ دارای این آسیبپذیری هستند. فایل مخرب، یک اکسپلویت از آسیبپذیری CVE-2017-0199 را هدف قرار میدهد که روند آلودگی را آغاز میکند. در نتیجه کد مخرب با استفاده از ویژگیهای انیمیشنهای پاورپوینت اجرا میشود و یک فایلِ لوگو را دانلود مینماید. فایل logo.doc کدهای XML و Javascript را در بر میگیرد که پاورشل را برای اجرای فایلی به نام RATMAN.EXE به راه میاندازد – یک نسخه تروجانی از ابزار دسترسی از راه دور Remcos – که سپس به سرور فرماندهی و کنترل وصل میشود. هنگامیکه سیستم راهاندازی میشود، Remcos قادر است با استفاده از ریسک ماشین آلوده نسبت به کیلاگینگ، اسکرینلاگینگ، رکوردهای وبکم و میکروفن و همچنین دانلود و اجرای بدافزارهای دیگر، عملیات مخرب زیادی را انجام دهد. در واقع مهاجم یک کنترل کامل بر دستگاه آلوده – بدون آگاهی دارندۀ دستگاه – بدست میآورد. با توجه به گزارش پژوهشگران، اولین بار هست که اکسپلویتی برای هدف قرار دادن کاربران محصول پاورپوینت مایکروسافت و انتشار تروجان از طریق آن مورد استفاده قرار میگیرد.

یک آسیبپذیری اجرای کد از راه دور در مجموعه نرمافزاری مایکروسافت آفیس مربوط به واسطهای OLE در ماه آوریل سال جاری وصله شد. اما اکنون مهاجمان در بخشهای مختلفی همچنان از این آسیبپذیری بهرهبرداری میکنند. پژوهشگران امنیتی کمپین بدافزاری جدیدی را شناسایی کردند که از همین آسیبپذیری بهرهبرداری میکند و حمله با استفاده از یک پیوست آلوده در رایانامههای فیشینگ آغاز میشود. محصولات شرکت مایکروسافت از قبیل آفیس ۲۰۰۷ سرویسپک ۳، آفیس ۲۰۱۰ سرویسپک ۲، آفیس ۲۰۱۳ سرویسپک ۱، آفیس ۲۰۱۶، ویندوز ویستا سرویسپک ۲، ویندوز سرور ۲۰۰۸ سرویسپک ۲، ویندوز هفت سرویسپک ۱ و ویندوز ۸٫۱ دارای این آسیبپذیری هستند. فایل مخرب، یک اکسپلویت از آسیبپذیری CVE-2017-0199 را هدف قرار میدهد که روند آلودگی را آغاز میکند. در نتیجه کد مخرب با استفاده از ویژگیهای انیمیشنهای پاورپوینت اجرا میشود و یک فایلِ لوگو را دانلود مینماید. فایل logo.doc کدهای XML و Javascript را در بر میگیرد که پاورشل را برای اجرای فایلی به نام RATMAN.EXE به راه میاندازد – یک نسخه تروجانی از ابزار دسترسی از راه دور Remcos – که سپس به سرور فرماندهی و کنترل وصل میشود. هنگامیکه سیستم راهاندازی میشود، Remcos قادر است با استفاده از ریسک ماشین آلوده نسبت به کیلاگینگ، اسکرینلاگینگ، رکوردهای وبکم و میکروفن و همچنین دانلود و اجرای بدافزارهای دیگر، عملیات مخرب زیادی را انجام دهد. در واقع مهاجم یک کنترل کامل بر دستگاه آلوده – بدون آگاهی دارندۀ دستگاه – بدست میآورد. با توجه به گزارش پژوهشگران، اولین بار هست که اکسپلویتی برای هدف قرار دادن کاربران محصول پاورپوینت مایکروسافت و انتشار تروجان از طریق آن مورد استفاده قرار میگیرد. باج افزار لاکی مجدداً در قالب یک کمپین هرزنامه بزرگ بازگشته است و به سرعت در حال گسترش است. البته اکنون خیلی زود است که گفته شود این کمپین یک کمپین حمله بسیار بزرگ است، اما مشخص است که این کمپین بسیار قدرتمندانه در حال گسترش است. نسخه دیابلو باجافزار لاکی از طریق هرزنامههایی که شامل پیوست با قالب عنوان E 2017-08-09 (698).docx هستند، در حال آلوده کردن سامانهها است. هنگامیکه فایل پیوست شده به این هرزنامهها دانلود و اجرا شود، بدافزار به پویش فایلها روی کامپیوتر پرداخته، سپس فایلهای شناسایی شده با قالبهای مختلف را رمزنگاری خواهد کرد. قابل ذکر است، فایلهایی که توسط این باجافزار رمزنگاری میشوند دارای پسوند diablo6 خواهند بود.

باج افزار لاکی مجدداً در قالب یک کمپین هرزنامه بزرگ بازگشته است و به سرعت در حال گسترش است. البته اکنون خیلی زود است که گفته شود این کمپین یک کمپین حمله بسیار بزرگ است، اما مشخص است که این کمپین بسیار قدرتمندانه در حال گسترش است. نسخه دیابلو باجافزار لاکی از طریق هرزنامههایی که شامل پیوست با قالب عنوان E 2017-08-09 (698).docx هستند، در حال آلوده کردن سامانهها است. هنگامیکه فایل پیوست شده به این هرزنامهها دانلود و اجرا شود، بدافزار به پویش فایلها روی کامپیوتر پرداخته، سپس فایلهای شناسایی شده با قالبهای مختلف را رمزنگاری خواهد کرد. قابل ذکر است، فایلهایی که توسط این باجافزار رمزنگاری میشوند دارای پسوند diablo6 خواهند بود.